发言人:中国科学院软件研究所、可信计算与信息保障实验室 秦宇

(本文根据作者在2016世界互联网工业大会“智能制造工控信息安全”论坛的发言摘录整理)

工业控制系统面临严峻挑战

工业控制系统在信息、网络、智能等新技术的推动下,向智能化、网络化方向发展,同时工控系统面临新的严峻安全挑战,对国家安全、经济发展和社会稳定等产生严重影响。我国的工控系统,面临严重挑战:

受制于国外“一站到底式”的控制模式:进口设备漏洞后门严重,关键基础设施中潜在的安全隐患无法根除

硬件修复成本高、难度大、周期长:工控系统安全检测、监测、控制与防范难以深入

高端工控产品国产化率低:我国工控领域高端元器件被国外垄断、核心芯片严重依赖进口,无法满足我国自主可控的要求,国内工控厂商与国际厂商在技术和产品上有较大差距。

安全标准与技术体系滞后:工控系统重大共性关键安全技术尚需突破,工控产品和标准体系有待提高和完善。

工控系统典型攻击分类

工控系统主要攻击目的:控制底层现场总线与设备,截获数据情报,造成物理感染或者破坏。

间接跳板攻击:攻击上位机系统和上层网络,将恶意逻辑组态到现场控制站/PLC中,篡改通过以太网传输的现场总线数据。

直接攻击:在底层现场总线上偷挂攻击设备,截获、伪造、篡改现场总线数据

直接攻击:构造异常的协议数据包,引起缓冲区溢出等漏洞

直接攻击:攻击嵌入式系统,预留恶意逻辑和木马

工控系统攻击威胁呈有组织、大规模、高隐蔽、强持续的趋势,具有国家背景的攻击行为不断增加;攻击技术层出不穷,攻击方法花样翻新,国家安全、经济发展、社会稳定和公众利益面临巨大威胁。

工控网络攻击事件

工控安全防御理念—基于可信免疫的主动防御体系

过去,工控安全防御主要停留在系统隔离阶段,是一种单一隔离的防护理念,企业网与互联网隔离,工控网与办公网隔离,网络分区隔离,主机系统之间隔离。

现在,随着互联网工业的不断发展,多种技术并用的纵深防御理念已经广泛应用于工控安全防御工作,他是一种从互联网到企业网,从工控网络到主机,从主机到PLC,从PLC到传感器的多层次防御保障体系。

未来,我们预测,依据工控系统威胁情报的主动防御体系将被逐步建立和发展,基于自主硬件模块构建工控操作系统主机加固机制,基于白名单策略维护可信可控的系统运行环境。

总体而言,工控安防已从单一的隔离阶段,过渡到了多种技术分层并用的纵深防御阶段,未来向基于威胁情报、基于可信免疫的主动防御体系发展。

工控安全技术发展趋势——可信计算技术

可信计算是实施主动防御的重要技术手段

与IT系统相比,工控网络有如下特点:

网络通信协议不同,OPC、Modbus等私有协议;

网络结构与行为稳定性要求高;

对系统实时性和可用性要求高,安全考虑欠缺;

升级不方便,更新代价高,补丁难完善;

系统运行环境相对落后,老旧Windows还在使用。

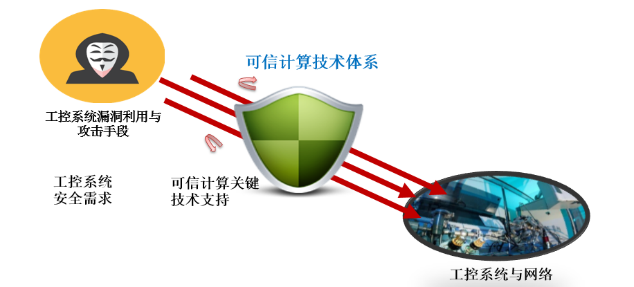

在这样的情况下,传统信息安全“封堵查杀”无法有效地保护工控系统与网络的安全,需要采取更加先进的技术体系和主动防御手段,保障国家基础设施免遭敌手攻击。可信计算应运而生。

可信计算是实施主动防御的重要技术手段,通过主动识别、主动控制、主动报警,可信计算从体系结构、操作行为、数据存储、策略管理等各个环节提供安全免疫,可信计算技术与白名单安全加固是解决工业控制系统安全问题的重要思路之一。

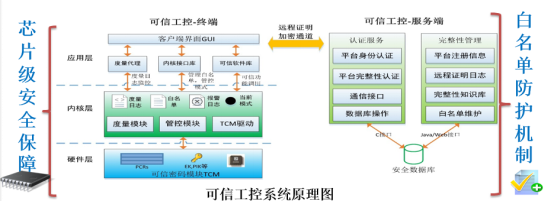

可信计算技术原理

以TPM/TCM安全芯片为核心基础,从软硬件体系结构方面对计算机系统、网络环境进行安全增强。他提供了三个方面的能力,一方面是建立可信链能力,提供可信服务及可信应用,一方面标识平台身份,识别假冒平台,第三方面是提供保护密钥,保护数据的密钥密封在密码模块内,保障安全。

可信计算技术研究发展趋势

可信计算技术除了应用于可信PC平台,还向可信移动平台、可信嵌入式系统等方向发展。

可信计算是以“整体安全”“主动免疫”的安全思想为指导,以密码为基础,采用软硬件协同设计构建的平台安全体系。可信计算不局限于安全芯片模块,从PC、移动到嵌入式,可信计算综合采用TEE、嵌入式安全体系等更加广泛的可信思路,满足移动、轻量化、个性化等新特性。同时,还出现了可以应用于多平台、多场景的统一可信计算技术:如隔离执行、信任链、安全存储、远程证明等。

可信计算增强工控安全

可信计算在工控安全中的优势

自主可控的安全芯片

工业控制系统关键设备和系统依赖国外厂商,可信计算芯片完全自主可控,从根上解决工控环境的信任问题。

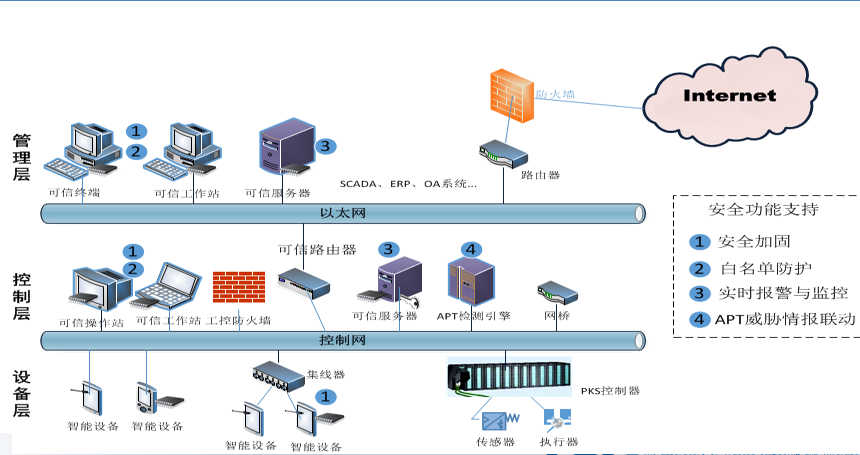

可信计算理念覆盖多种设备和网络环境:

典型工控体系包含企业网、控制网等多个层次,涵盖PC、控制器、PLC、智能仪表等多种终端设备,可信计算的“隔离执行”、“安全存储”和“远程证明”的思想适合对各种终端设备和网络进行安全增强,形成统一的安全解决方案和管理体系。

可信主动防护体系:

目前工控系统主要采用被动的防御方式,且传统病毒查杀方式不一定涵盖工控环境的特殊性,可信计算采用“度量+管控”的思路,阻止一切未知的或者非法的程序执行,非白即黑、防患于未然,构建主动防护体系。

可信计算模式适合相对稳定的环境:

工控系统中的设备、系统、应用、业务均较为稳定、单一,没有频繁的更新;可信计算安全策略依赖先验的度量值信息,非常适合相对稳定的工控软件环境,可根据业务环境,执行更严格更加细致的安全策略。

高效的核心密码算法、硬件加速:

与各类复杂的智能算法相比,可信计算技术算法简单、运行效率高,硬件芯片加速算法执行,可更好的满足工业控制系统的实时性要求。

可信工控解决方案

基于可信计算的主动防护系统

①建立基于硬件密码模块的主动防御基础

基于硬件密码模块的工控系统安全增强体系结构

嵌入式工控终端轻量级信任加固技术体系

②系统内核安全加固和动态防护关键技术

系统内核安全启动和完整性度量安全框架

基于白名单的系统进程和服务的可信管控

工控系统异常行为的实时监控和报警

U盘等外设的安全管控,安全存储

工控系统环境的远程证明和验证

③工控终端的可信接入和动态监控

基于终端设备身份及系统完整性的可信网络接入

智能可信终端的软件证明,系统运行状态动态监控,异常行为的预警防护;

终端完整性元数据存储和分析,支持软件级、设备级、工艺厂区级等不同粒度的完整性数据管理

工控设备环境完整性数据和USB设备信息的统一管理

基于可信计算的防护系统

可信工业控制系统解决方案解决的问题

硬件:PCI/USB-TCM卡,无TCM芯片主机系统改造

客户端:基于TCM的系统认证和管控

服务端:工控终端状态的监控和报警

信任链:实现计算机终端从TCM芯片,OS,应用的信任链构建,确保开机环境的可靠可信

身份认证:克服IP/MAC篡改缺陷,实现终端平台/设备身份的可信网络接入和不可抵赖认证

环境证明:实现计算机终端计算环境与平台初始配置的一致性证明

可信工控系统保障能力

以硬件安全芯片为基础,采用“白名单”防护机制,保证工控终端环境的安全可信。

可信工控系统特点

①微秒级的白名单管控:白名单检索采用高效哈希表算法,查询时间控制在4微妙之内,不影响系统进程的正常运行

②毫秒级的进程度量:进程平均度量时间在10毫秒左右

高效的工控终端完整性认证:平台身份签名验证在20毫秒之内,完整性校验时间不超过2.1秒

③自主可控的密码算法与安全芯片:度量采用SM3,签名和验证采用SM2,加解密采用SMS4,硬件采用自主TCM芯片

④多种硬件接口的安全芯片支持:兼容各种安全和通用PC,采用PCI、USB、软件模拟等多种方式满足各种终端机器的硬件增强和改造

⑤支持多种主流操作系统:支持WinXP、Win7、Win Server等多个Windows系统,以及支持Ubuntu、中标麒麟等通用的Linux系统

实时监控与报警分析:支持对终端平台的多级管理,对全部工控终端设备安全状态的集中监控,实时产生报警并统一上传到服务器

⑥USB存储设备的可信管控:USB设备的识别、统一白名单制定与管控。

可信工控解决方案的特点