摘要:在企业信息化的过程中,控制网络的安全性非常重要,一旦直接暴露给外网,就有可能因受到外网的恶性攻击、病毒感染而导致控制网络阻塞、瘫痪,甚至产生破坏和影响生产的严重后果,目前工业自动化市场上选用常规网安产品,由于自身存在的缺陷与不足,不能满足工业网络较高的防护要求,或者因为不是专门针对工业网络设计,难以在工业场合应用。隔离网关pSafetyLink实现了对各子系统的分布式数据采集与传输,同时彻底阻断了站控系统的控制网络与互联网络的直接网络连接,从根本上保证了系统的网络安全。

1、应用背景

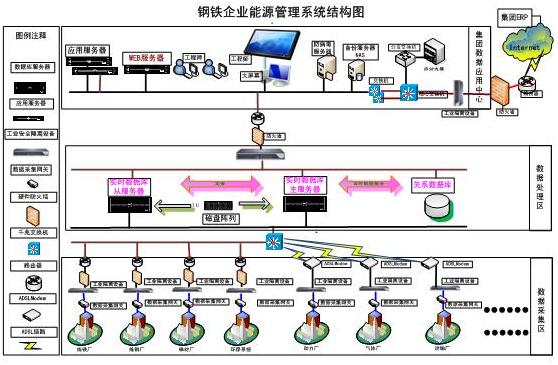

某大型国有钢铁公司在企业信息中心设立能源管理调度中心,同时建设以大型分布式SCADA为核心的指挥调度系统。该总公司目前拥有15子公司,并计划在未来3年将所有子公司的能源数据都采集到能源调度管理中心。到时中心采集的数据点数将达到30万点。能源调度系统完成功能包括:通过能源中心建设,依托EMS管理系统,对能源生产、能源管理、能源调度进行扁平的一体化管理,统一煤气调度、优化煤气平衡、减少煤气放散、提高环保质量、降低吨钢能耗、提高劳动生产率和能源管理水平,使能源管理由事后的、粗放管理模式向事前的、精细化管理模式转变,实现能源的稳定、安全、高效生产,形成适用于大型钢铁企业的能 源在线监测、能效分析平台和企业级能源优化系统,实现节能降耗的技术提升和创新,显著降低钢铁企业的能耗。

2、系统说明

由于各子系统地理位置分散,从子系统接入到调度中心的网络通信方式多种多样。一部分总公司直属的子系统采用集团专网,总公司专网租用电信专线通过VPN实现广域网传输。其它不具备接入总公司专网的子系统则采用ADSL、无线等接入方式通过互联网将数据传到中心。最终构成的整个能源管理调度系统的网络结构非常复杂。联网后,将导致各子系统的控制网络直接暴露给企业专网或互联网。该集团公司专网是面向集团公司内各子系统的办公网络,应用数据多样而复杂;互联网则更是一个开放网络。而由各种DCS、PLC、RTU、仪表等控制系统组成的子系统负责完成对电力、煤气(焦炉煤气、高炉煤气、转炉煤气、混合煤气)、压缩空气、氧气、氮气、氩、蒸汽、生产水、生活水的控制任务,因此其控制网络的安全性非常重要,一旦直接暴露给外网,就有可能因受到外网的恶性攻击、病毒感染而导致控制网络阻塞、瘫痪,甚至产生破坏和影响生产的严重后果。

3、解决方案

3.1常规网络安全产品的不足

目前工业自动化市场上选用常规网安产品或者由于自身存在的缺陷与不足,不能满足工业网络较高的防护要求,或者因为不是专门针对工业网络设计,难以在工业场合应用。

例如,网络防火墙是目前网络边界上最常用的一种防护设施。提供的主要功能有:包过滤、审核和报警机制、远程管理、NAT、代理、流量控制、统计分析和流量计费等。

防火墙本身虽然具有较强的抗攻击能力,但它是提供信息安全服务、实现网络和信息安全的一种基础设施,用于满足各种通用的网络应用。或者说,防火墙并不是专为工业网络应用设计的产品。因此防火墙在防护工业网络时存在较多缺陷。

通过防火墙将控制网络与信息网络串联在一起时,要求被控制网络与信息网络间的通信数据必须经过防火墙,同是要求防火墙具有安全性、完整性和异步性。安全性要求防火墙本身不受威胁,也不存在漏洞;完整性要求防火墙能对通过防火墙的所有对象及其内容进行全面审查,不能遗漏;异步性要求防火墙必须对进入防火墙的数据进行严格审查,审查通过后才能放出,否则抛弃,禁止放出任何未经审查完的数据。而目前技术上很难保证防火墙具有安全性,完整性和异步性,更难保证所有进出网络的数据都经过防火墙。

3.1网络安全的保护神-隔离网关pSafetyLink

该钢铁公司出于对各子系统生产安全的考虑,选用了隔离网关pSafetyLink作为子公司系统的网络安全防护装置。

隔离网关pSafetyLink是种专为工业网络应用设计的防护设施,用于解决工业SCADA控制网络如何安全接入信息网络(外网)的问题。它与防火墙等网络安全设备本质不同的地方是它阻断网络的直接连接,只完成特定工业应用数据的交换。

隔离网关pSafetyLink通过内部的双独立主机系统,一端接入到站控系统的网络,通过采集接口完成各子系统数据的采集;另一端接入到集团专网或通过ADSL、无线等方式接入到公网,完成数据到调度中心的传输。双主机之间通过专有的PSL网络隔离传输技术,截断 TCP 连接,彻底割断穿透性的 TCP 连接。PSL的物理层采用专用隔离硬件,链路层和应用层采用私有通信协议,数据流采用128 位以上加密方式传输,更加充分保障数据安全。PSL技术实现了数据完全自我定义、自我解析、自我审查,传输机制具有彻底不可攻击性,从根本上杜绝了非法数据的通过,确保子系统控制系统不会受到攻击、侵入及病毒感染。

4、应用总结

隔离网关pSafetyLink在钢厂能源调度管理系统中,一方面实现了对各子系统的分布式数据采集与传输,同时彻底阻断了站控系统的控制网络与互联网络的直接网络连接,从根本上保证了子系统的网络不会受到来自外网数据的攻击,为各子系统的生产安全运行提供了保障。