一、受WannCry勒索软件影响的系统:

一、受WannCry勒索软件影响的系统:

Windows Vista / 2008/7 /8.1 / 2012/10/16

Windows Vista

Windows 7

Windows 8 / 8.1

Windows Server 2012

Windows Server 2016

Microsoft 补丁信息及详情:

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

二、Wannacry背景

WannaCry(想哭,又叫Wanna Decryptor),一种“蠕虫式”的勒索病毒软件,大小3.3MB,由不法分子利用此前披露的Windows SMB服务漏洞(对应微软漏洞公告:MS17-010)攻击手段,向终端用户进行渗透传播。该恶意软件会扫描电脑上的TCP 445端口(Server Message Block/SMB),以类似于蠕虫病毒的方式传播,攻击主机并加密主机上存储的文件,然后要求以比特币的形式支付赎金。勒索金额为300至600美元。

2017年5月14日,WannaCry 勒索病毒出现了变种:WannaCry 2.0,取消Kill Switch 传播速度或更快。截止2017年5月15日,WannaCry造成至少有150个国家受到网络攻击,已经影响到金融,能源,医疗等行业,造成严重的危机管理问题。中国部分Windows操作系统用户遭受感染,校园网用户首当其冲,受害严重,大量实验室数据和毕业设计被锁定加密。

目前,安全业界暂未能有效破除该勒索软件的恶意加密行为。微软总裁兼首席法务官Brad Smith称,美国国家安全局未披露更多的安全漏洞,给了犯罪组织可乘之机,最终带来了这一次攻击了150个国家的勒索病毒事件。

三、Wannacry对工控安全的影响

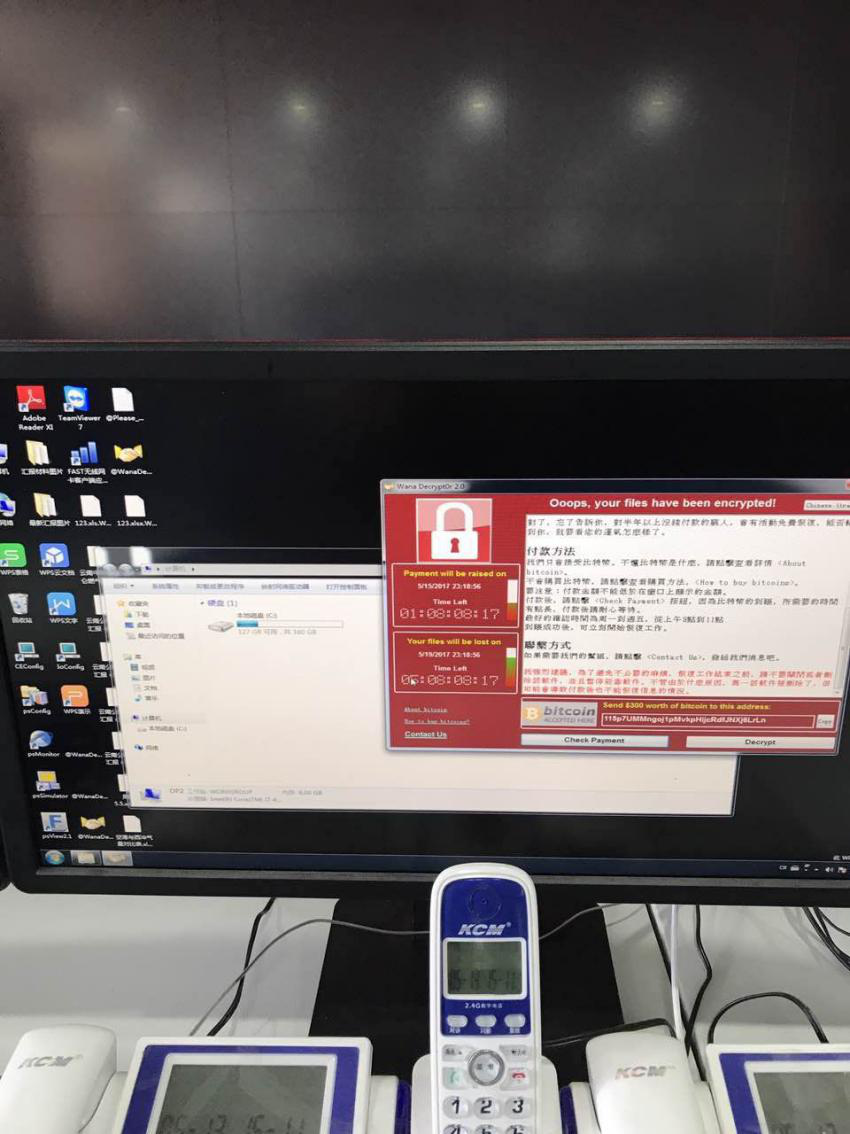

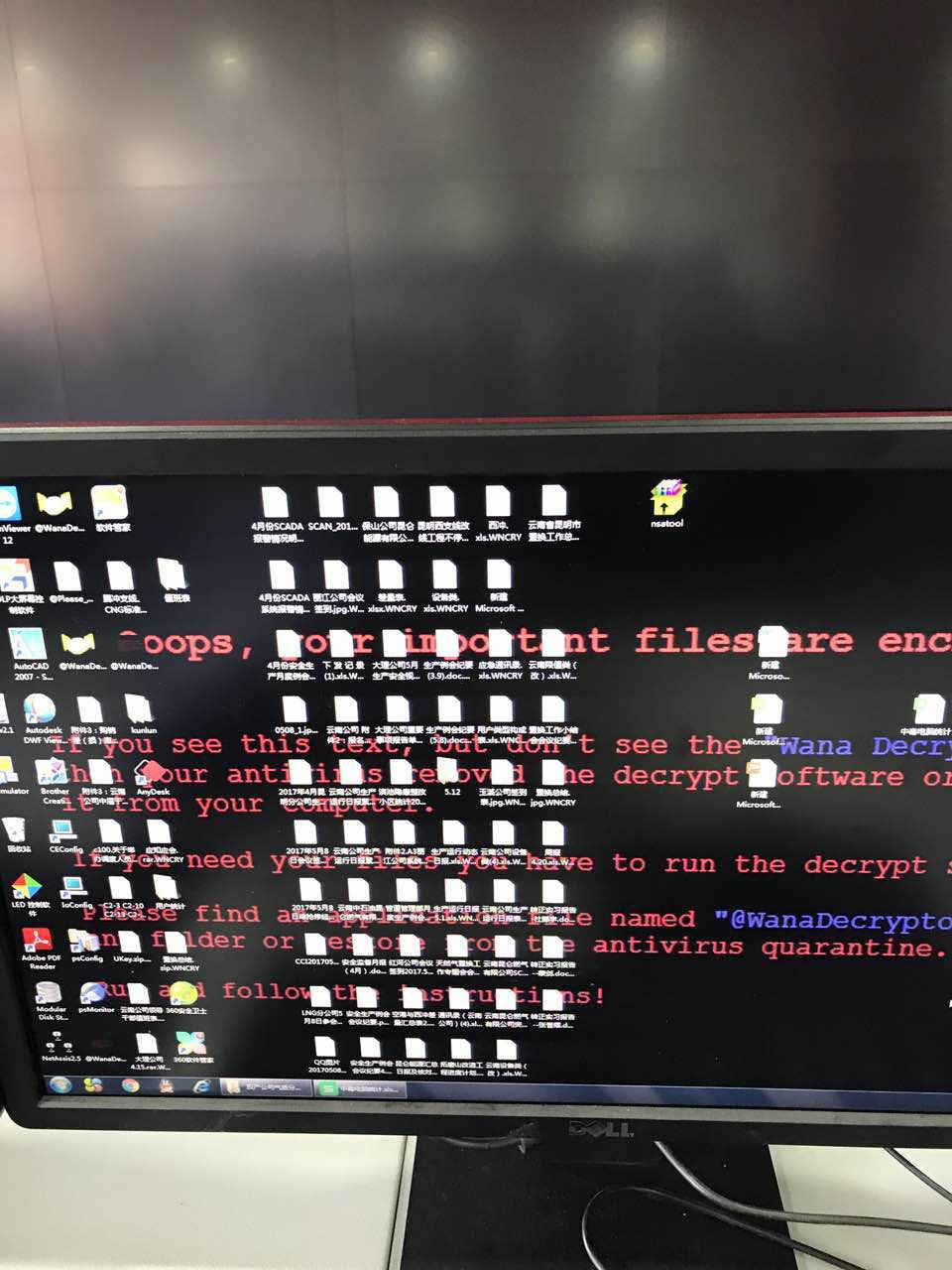

2017年5月15日9:35分,力控华康技术部接到某两个外省市大型企业主管工程师电话反馈信息网主机疑似遭到网络攻击,经过远程分析基本确定主机受到了WannaCry攻击而瘫痪,本地工程师赶往现场后确定“被勒索了”,被攻击主机表现为数百种文件被加密,现场人员都比较紧张,主机显示屏显示如下画面:

力控华康本地工程师迅速隔离了中招主机,并配合对方IT人员对于网络中的交换机和防火墙启用ACL策略禁止135~138、445端口防止攻击危害扩散,同时启动对于其他主机的补丁升级,使得事态逐渐得到缓解平息。

四、力控华康解决办法

力控华康在之前1个月就对此种危害进行了应对,包括:

1. 通知本地工程师与客户检查ISG防火墙(产品默认白名单,未用到的端口全部关闭),将现场已部署ISG工业防火墙重新确认禁止了135~138、445端口,对于擅自开启的一律启动策略禁用;启动工控协议深度过滤防范非法操作;

2. 发出通知提醒用户进行微软MS17-010安全补丁升级;

3. 推荐未部署的用户部署PSL工业网络隔离网关;

有了ISG工业防火墙对于攻击端口的禁用,阻止了WannaCry网络攻击的通路;部署PSL工业网络隔离网关在信息网与控制网建立了一道硬防护,采用“2+1”双主机结构,在最恶劣的情况下也难以对控制网进行直接渗透攻击。

截至发稿时间还未接到已经安装力控华康ISG工业防火墙和PSL工业网络隔离网关产品的用户反馈控制网受到WannaCry攻击的案例,信息网当中使用ISG防火墙进行区域防护与精准防护的主机和设备也没有中招反馈,我们也将持续跟踪,如有异常网络行为力控华康安管平台也将实时获取并上报,为提前预防风险提供分析依据。

五、总结与深思

WannaCry席卷全球,中国近3万家机构受到影响,本次应急响应也说明工控安全刻不容缓,伴随着国家《工业控制系统信息安全防护指南》的正式发布,各行业标准也紧随制定当中,本次WannaCry事件再一次给工控行业安全敲响警钟。

力控华康致力于工业安全防护与研究,在工业现场已经安装了数千套PSL工业隔离防护网关以及ISG工业防火墙,在这场网络攻击事件中,确保用户的DCS、PLC等控制系统和实时数据库系统免受攻击,有力保障了工业生产的正常进行和工业控制系统的安全运行。力控华康也将继续以“专注”所以“专业”服务于工控安全。