在工控系统中,大多人都以“物理隔离+好人假定+规定”推演,构成了一种安全假象和自我安慰,网络分区策略和隔离手段无疑是必要的安全策略,但如果不能伴随更强有力的内网安全策略,其可能带来更大的安全风险。那么在工控系统中的安全策略和安全投入,我们需要以内网已被穿透和“内鬼”已经存在、规定未被严格遵守为前提假定来实行。

这种情况下如何保障工控系统的安全,在工控系统中脆弱性最强的当属上位机、操作员站、工程师站。主要是因为大部分工控网络的封闭属性,不具备在线打补丁的条件。采用人工升级补丁又会增加很多工作量, 再者贸然升级补丁还有可能造成工业软件的运行不兼容,大部分工业环境的上位机都不进行补丁升级,所以工控主机很容易遭到攻击。

脆弱的工控系统,不堪一击

2010年10月发生在伊朗核电站的"震网"(Stuxnet)病毒,为工业生产控制系统安全敲响了警钟,目前工控系统网络面临越来越多的黑客攻击。目前国内外生产企业都已经把工业控制系统安全防护建设提上了日程。

近期在全球范围内发生的大规模WannaCry勒索软件攻击事件已众所周知,令人震惊的是,除了有大量办公网络被攻击和感染外,还有多个全球知名的工业设施由于遭受WannaCry感染而出现故障或遭受干扰,其中包括法国汽车制造商雷诺、德国联邦铁路系统、俄罗斯内政部、美国联邦快递。国内包括交通运输、医疗服务、高校、银行、和加油系统都遭受了WannaCry病毒袭击。

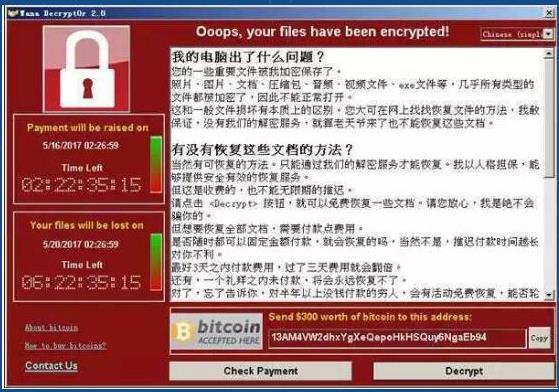

(勒索窗口)

工业环境该如何应对WannaCry

匡恩网络工控卫士研发中心即刻对其做出分析,WannaCry利用Windows操作系统445端口存在的漏洞进行传播,并具有自我复制、主动传播的特性。被该勒索病毒入侵后,用户主机系统内的图片、文档、音频、视频等几乎所有类型的文件都将被加密,并会在桌面弹出勒索对话框,要求受害者支付价值数百美元的比特币到攻击者的比特币钱包。

虽然微软已发布补丁,未感染的主机可立即安装补丁避免感染,但是工业环境当中上位机、工程师站、操作员站、以及各种服务器无法升级打补丁,该如何解决?

匡恩研发中心对其做了相应测试:

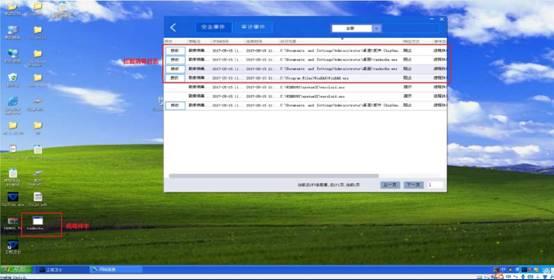

1、首先在主机上安装工控卫士软件,并对操作系统做白名单扫描,将白名单部署下去,并开启工控卫士的保护模式。

2、开始运行勒索病毒“WannaCry”样本,在工控卫士保护模式下拦截病毒,并产生拦截日志信息。

匡恩工控卫士,全面防护工控主机安全

匡恩网络工控卫士是专门保护工控主机环境的一款安全软件产品,通过在工控上位机和服务器上安装工控卫士,防范工程师所带进来的非法程序的运行, 控制USB移动存储介质的滥用、为受信任的程序提供完整性保护等,它实现了对工控主机全方面的安全防护。工控卫士通过监控工控主机的进程状态、网络端口状态、USB端口状态,以白名单的技术方式,全方位地保护主机的资源使用。根据白名单策略,工控卫士会禁止非法进程的运行,非法网络端口的打开与服务、非法USB设备的接入,从而切断病毒和木马的传播与破坏路径。

工控卫士

为了方便管理、区分组织结构,匡恩网络提供工控卫士集中管理平台,对工控卫士客户端进行统一管理,统一策略下发、定时备份配置文件、日志管理、白名单部署、全网设备状态操控,实现“个性化管理”与“集中管理”完美结合。

(工控卫士集中管理平台)

随着 “两化融合”的发展,信息化和工业化相结合快速推进,工控系统中仅仅靠“隔离”“加密”已是远远不够,需要对工控网络做定期检查,发现潜在的威胁需提前做出防范,工控网络需加强对恶意流量的检测、实施阻断,形成针对性的防护能力等有效措施,以保障工控系统网络的安全运行。